|

AS NOVAS

TÉCNICAS DOS HACKES

Conheça um pouco mais sobre a DDoS, negação de

serviço distribuído, que causou tanto alvoroço recentemente

Dos - Denial of Service (Negação de Serviço) Tipo de ataque que visa travar ou deixar momenta-

neamente inoperante um serviço, servidor ou equipamento ligado em rede.

DDoS - Distributed Denial of Service (Negação

de Serviço Distribuída) Forma distribuída e coordenada de ataques do tipo DoS.

Nunca antes os noticiários se voltaram tanto para a área de

segurança como no último mês de fevereiro de 2000, quando inúmeros ataques de hackers

tiraram do ar alguns dos sites mais conhecidos mundialmente. Também pudera, a técnica

utilizada, DDoS, é relativamente nova até mesmo para administradores de sistema

atualizados. Note que a novidade aqui é o conceito de distribuição e não a negação

de serviço, que de novo não tem nada.

Nos idos de 1988, um rapaz chamado Robert Morris Jr. lançou um

programa que se reproduzia através de vulnerabilidades nos computadores ligados à

Internet. Por uma falha de programação, esse programa não consegue identificar a si

próprio e terminar por consumir recursos dos sistemas de maneira incontrolável. A partir

daí, o que se vê são administradores desligando seus equipamentos para torná-los

operacionais novamente, e em seguida fazendo correções das falhas para não serem

vítimas de um novo ataque. Provavelmente está aí o primeiro DoS de grandes

proporções.

Se você é uma pessoa ocupada e quiser um bom resumo do evento

procure em

http://syndicam.com/cartoons/2000cartoon_pages/cam021000_hackers.html

. Mas se tiver um tempo podemos detalhar um pouco mais.

Pelas estatísticas no NIC.BR ( htpp://www.nic.br/stat-new.html ), aconteceram

no Brasil, no ano passado 21 ataques baseados em negação de serviço. A maior parte

deles, ao que parece, motivados por brigas em canais IRC e em algumas tentativas de

comprometer os serviços deo provedor concorrente.

OS ATAQUE EM DETALHES

Existem várias formas de ataque que podem

paralisar um serviço, um servidor ou obstruir a banda disponível de um site. De uma

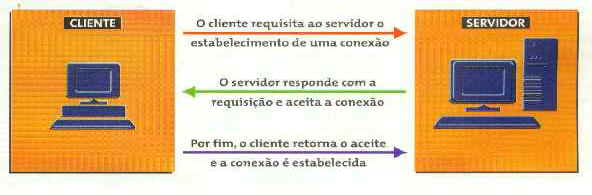

maneira geral, em ataques DoS, utilizando o protocolo TCP, os endereços que originam o

pacote como o protocolo foi definido, já que existe um negociação inicial para que uma

conexão seja estabelecida. Esse processo tem o nome de TCP three-way handshake e está

ilustrado na figura 1.

Os tipos mais comuns de DoS se valem da prerrogativa que o

cliente tem de dar o aceite da conexão e da limitação do servidor de atender a um

determinado número de conexões por vez. Assim, se vários clientes requisitarem início

de conexão até o limite do servidor e não enviarem o aceite, o servidor fica

momentaneamente impossibilitado de atender outras requisições.

Como o objetivo do ataque é realmente esgotar os recursos do

servidor e o aceite nunca vai ser enviado, o endereço do cliente normalmente é forjado

por programas especialmente projetados para esse tipo de ataque, pouco importando se são

endereços existentes ou não.

Existem também ataques baseados em UDP, que não estão voltados

à conexão. Neles, os pacotes são apenas enviados e cada serviço se encarrega de

estabelecer os tratamentos necessários, como tempo de espera e reenvio, por exemplo. Um

ataque desse tipo simplesmente envia uma quantidade considerável de pacotes normalmente

forjados ao servidor, diretamente ou através de amplificadores, como no caso do DNS

(Domain Name Service), em que é possível, encontrando um DNS mal configurado, enviar um

único pacote e este aumentá-lo várias vezes.

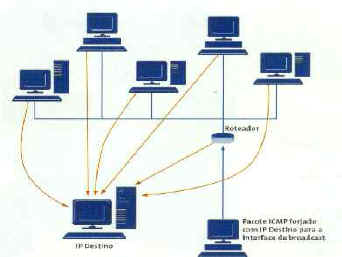

É também desta possibilidade de amplificação por má

configuração que se valem os ataques baseados em ICMP. O programa mais conhecido a

utilizar esse protocolo é o "ping". Em geral, roteadores não corretamente

configurados permitem o envio de ICMP Request (ping) para a interface de broadcast,

fazendo com que um único pacote se transforme em quantos equipamentos compuserem a rede

por trás do roteador.

Considerando redes classe B ou A, podemos entender como esse tipo

de ataque pode ser devastador. Mais uma vez o endereço de origem é forjado, sendo que

nesse caso será o do servidor ou rede que se quer atingir, e para onde serão enviados

ICMP Replay, oriundos dos equipamentos que responderem ao pacote ICMP na interface de

broadcast.

A figura 2 ilustra este tipo de ataque, popularmente conhecido

como smurf.

Desse forma, um único pacote ICMP gera tantas respostas quantos

forem os equipamentos ativos na rede usada para proferir o ataque, amplificando o pacote

original. Numa rede classe B, o envio de um único pacote ICMP pode, teoricamente, gerar

65534 (2 elevado a 16 - 2) respostas e é fácil ver os problemas que isso pode causar.

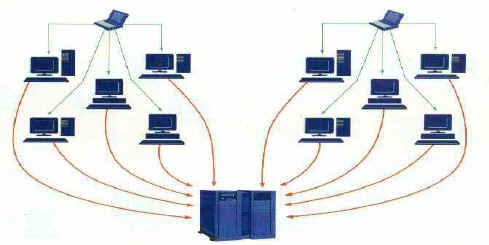

Tudo isso já seria suficiente preocupante. Agora imagine isso sendo

sendo feito de forma destruída e coordenada. As ferramentas disponíveis na Internet e

que foram primeiramente reportadas em 18 de novembro, em um boletim do CERT

(www.cert.org/incident notes/IN-99-07.html), são: trinoo (ou trin00), tribe flood netword

(ou TFN), Tribe floodNet 2K (TFN2K), stacheldraht, dscan e blitznet. Todas elas trabalham

de forma mais ou menos equivalente, e a idéia fundamental é instalar um agente (ou

servidor) e após conseguir uma série considerada suficiente de equipamentos cooptados,

iniciar o ataque através de um sinal enviado por um ou mais clientes pelo(s) atacante(s),

figura 3.

FORMAS DE PROTEÇÃO Existem dois enfoques

no que diz respeito à prevenção. Um deles é a proteção dos seu equipamentos para

indiretamente não originar ataques, outro é proteção contra os ataques propriamente

ditos. Nesste segundo caso o trabalho deve ser coordenado com provedores de

backbone.

Monitorar as atividades da rede é a principal ação para não ser

surpreendido por estes ou qualquer outro problema de segurança. Após detectar uma

atividade anormal, uma maciça quantidade de pacotes em horário incomum, por exemplo,

faça contato imediato com o provedor de backbone a que estiver ligado, para que ele

identifique quais roteadores estão recebendo esses pacotes e assim inicie o rastreamento

das origens dos ataques.

Existem ferramentas escritas para detectar se existe algum DDoS

conhecido, instalado ou alguém tentando descobrir agentes (servidores) na sua rede. São

elas: rid, sickenscan, trinokiller, ddos_scan, Zombie Zapper e Find-ddos.

Já a prevenção dos equipamentos passa pelas tradicionais

recomendações de atualização dos sistemas operacionais e serviços, de retirada dos

serviços que não estão sendo utilizados e de cuidado adicional com programas exemplos

que acompanham pacotes. Uma lista mais completa de dicas de segurança pode ser encontrada

em: www.pangeia.com.br/faq.html.

Para não amplificar pacotes ICMP configure o roteador para não

responder ICMP configure o roteador para não responder a interface de broadcast. Por

exemplo, em equipamentos Cisco o comando é: o IP DIRECTED-BROADCAST. Em outros roteadores

podem ser necessários filtros específicos. Lembre-se que todas as interfaces de broadcast

dos roteadores devem ser bloqueadas. Por exemplo: se sua classe C está dividida em quatro

sub-redes (máscara 255.255.255.192) temos ai quatro interfaces de broadcast

(xxx.xxx.xxx.63, xxx.xxx.xxx.127, xxx.xxx.xxx.191 e xxx.xxx.xxx.255).

IPV6 NA ÁREA É constrangedora a facilidade com que é feito todo o

processo de preparação (invasão de máquinas de terceiros, escolha do alvo e momento

para ataque), e a dificuldade em rastreá-los, uma vez iniciados os ataques, até pelo

fato de estarem envolvidas pessoas e áreas diferentes. Cabe lembrar que grande parte

dessas dificuldades se deve à natureza do protocolo IP (IPV4) atual. A próxima geração

do protocolo (IVP6) pretende reduzi-las.

Reportagem extraída da revista Linux nº4 Abril de 2000 -

http://www.RevistaDoLinux.com.br

|